Drucken (Bereits 232 mal) Drucken (Bereits 232 mal) |

| Ausrüstungskatalog für Geheimdienste geleakt (3. September 2013/10:27) Ein tragbarer IMSI-Catcher, Kits für Drive-by-Malware und USB-Sticks zum Infizieren von Computern, die so einfach zu verwenden sind, dass es die Putzfrau machen kann: ein geleakter Katalog der Gamma Group zeigt Abhör-Hard- und Software.

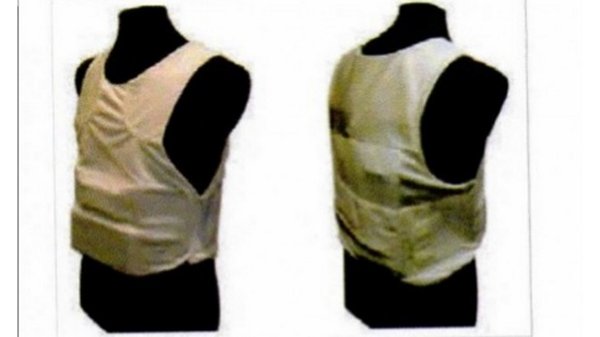

Die Gamma Group bezeichnet sich selbst als Lieferant für Überwachungstechnik für Geheimdienste und Behörden. Ein unbekannter User hat eine Broschüre des Unternehmens online gestellt, die sich wie ein Versandkatalog für Abhörtechnik liest. Das PDF ist zur Zeit aufgrund des hohen Traffics nicht mehr auf Dropbox verfügbar. Ars Technica beschreibt Auszüge davon. In der Broschüre ist unter anderem ein IMSI-Catcher zu finden, der so kompakt sein soll, dass er unter dem Hemd getragen werden kann. Er misst 41 x 33 x 18 cm und kann die IMSI-Nummer eines Handys in einer bis 90 Sekunden abgreifen. Das Produkt soll für kurze Distanzen konzipiert sein, um die Nummer des tatsächlichen Ziels zu bekommen und die Chance auf das Abgreifen der Nummer einer unbeteiligten Person zu minimieren. Das Gerät kann laut der Broschüre als Standalone oder als Bestandteil eines Systems genutzt werden, um das Handy abzuhören oder dessen Position zu verfolgen. Der IMSI-Catcher soll auch in einem fahrenden Auto nutzbar sein. Weitere Variationen, etwa getarnt als Aktenkoffer oder Radioantenne eines Autos, sind ebenfalls verfügbar. USB Sticks Das IT-Security-Unternehmen F-Secure hat einige Seiten der Broschüre in einem Blogeintrag veröffentlicht. Gamma Group bewirbt etwa FinUSB - ein USB Stick, der Computersysteme infiziert. Laut der Broschüre kann er etwa vom Putzpersonal an das Zielsystem angesteckt werden. Ein anderes Produkt, FinFly USB, verspricht Systeme mit einer Backdoor zu infizieren, selbst wenn diese abgeschaltet sind und die Festplatte mit TrueCrypt verschlüsselt ist. In der Web-Variante ist FinFly ein Kit, um das Ziel mit Drive By Downloads zu infizieren. Als Beispiel für Websites, in die es integriert werden kann, werden Gmail und YouTube genannt. FinFly ISP nutzt den Provider, um alle Downloads des Opfers automatisch mit Malware zu verseuchen - inklusive Software-Updates von bereits installierten Programmen. FinSpy Mobile verspricht schließlich BlackBerry, Android iOS und Windows Phone zu infizieren und E-Mails, Anrufe und SMS mitzuschneiden, sowie das Handy mittels "Silent Call" als Wanze zu nutzen, um das Ziel direkt abzuhören. via |

https://ress.at/ausruestungskatalog-fuer-geheimdienste-geleakt-news03092013102725.html

© by RessServerWorks, 2025