Drucken (Bereits 193 mal) Drucken (Bereits 193 mal) |

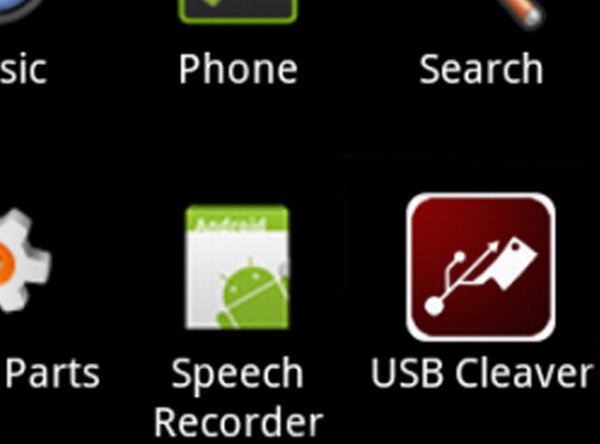

| Android-Smartphone wird mit App zum Passwort-Knacker (09. Juli 2013/22:24)  Die Sicherheitsprofis von F-Secure warnen vor der Android-App USB-Cleaver, mit der sich ein Smartphone leicht in ein Hacker-Werkzeug zum Knacken von Passworten verwandeln lässt. Tools wie dieses haben auf einem Handy oder Windows-PC nichts verloren. Der Grund ist simpel: Die Programme sind eine Gefahr - sie entfalten ihre giftige Wirkung entweder gegen den Nutzer selbst oder gegen andere. Wenn das Android-Smartphone via USB-Kabel an einen Windows-PC angeschlossen und die App USB-Cleaver (zu Deutsch: USB-Hackbeil) gestartet wird, dann sind Nutzerdaten und andere vertrauliche Daten auf einem PC nicht mehr sicher. Der britische Sicherheitsexperte Julian Evans erklärt in seinem Blog: "Diese App wurde entwickelt, um Browser-Passworte aus Firefox, Chrome und dem Internet Explorer, aber auch WLAN-Passwörter, Netzwerkdaten wie IP-Adressen, Verschlüsslungen und mehr auszulesen." Android-App liest Daten heimlich aus Wenn auf dem Windows-Computer die Funktion Autorun aktiviert ist - dabei werden Programme auf einem per USB angeschlossenen Speichermedien automatisch und sofort gestartet - hat die App leichtes Spiel. Dann wird die Abfrage der sensiblen Daten gestartet. Das Ganze geschieht unbemerkt im Hintergrund und die Daten werden auf dem angeschlossenen Android-Smartphone gespeichert. Auf dem ausgespähten Computer verbleiben keine Spuren des Vorganges und es wird auch nichts verändert. Hacker braucht direkten Zugang zum Computer Die Gefahr ist allerdings nicht all zu groß, wenn sich gut kontrollieren lässt, wer an einen Computer heran kommt. Denn ohne einen direkten Zugang zu einem Computer kann ein Hacker mit der App USB-Cleaver herzlich wenig anfangen. Das ein Hacker den heimischen PC anzapft, dürfte also kaum vorkommen. Aber öffentlich zugängliche Rechner beispielsweise in Internet-Cafes, die Passworte und andere Nutzerdaten abspeichern, sind wiederum leichte Beute für den USB-Cleaver. Deaktivierte Autorun-Funktion bietet wenig Schutz Ab Windows 7 ist zwar die Autorun-Funktion serienmäßig deaktiviert. Aber wenn ein Hacker sich schon Zugang auf einen Rechner verschafft, kann er USB-Cleaver auch manuell starten. Bei älteren Windows-Versionen hat der Angreifer meist leichteres Spiel, da hier Autorun als Voreinstellung aktiviert ist. Hacker-Werkzeug oder Passwort-Rettungs-Tool Trotz der eindeutigen Möglichkeit, umfangreich Passworte auslesen zu können, klassifiziert Sicherheits-Experte Evans die Appnicht als Hacker-Werkzeug: "Lassen Sie uns klarstellen - USB-Cleaver ist ein Passwort-Retter und kein Hacker-Tool". Es diene in erster Linie dazu, vergessene Passworte zu ermitteln, würde typischerweise also vom Besitzer eines Computers genutzt. Programme zur Passwort-Rettung gäbe es schließlich einige. Doch es gibt auch Gegenmeinungen. Die Antiviren-Spezialisten Symantec und F-Secure beispielsweise stufen die App beide als Trojaner ein. Allerdings mit geringem Gefahrenpotential, weil Angreifer wie gesagt direkten Zugang zum Computer brauchen. Während normale Programme zur Passwort-Rettung auf dem jeweiligen Computer installiert und ausgeführt werden müssen, zapft der USB-Cleaver die Informationen direkt ab. Bezeichnend ist, dass USB-Cleaver nicht über die offizielle Android-Plattform Google Play bezogen werden kann. Derzeit wird die App vor allem in Online-Foren für Software-Entwickler ausgetauscht. |

https://ress.at/androidsmartphone-wird-mit-app-zum-passwortknacker-news09072013222447.html

© by RessServerWorks, 2025