Drucken (Bereits 40 mal) Drucken (Bereits 40 mal) |

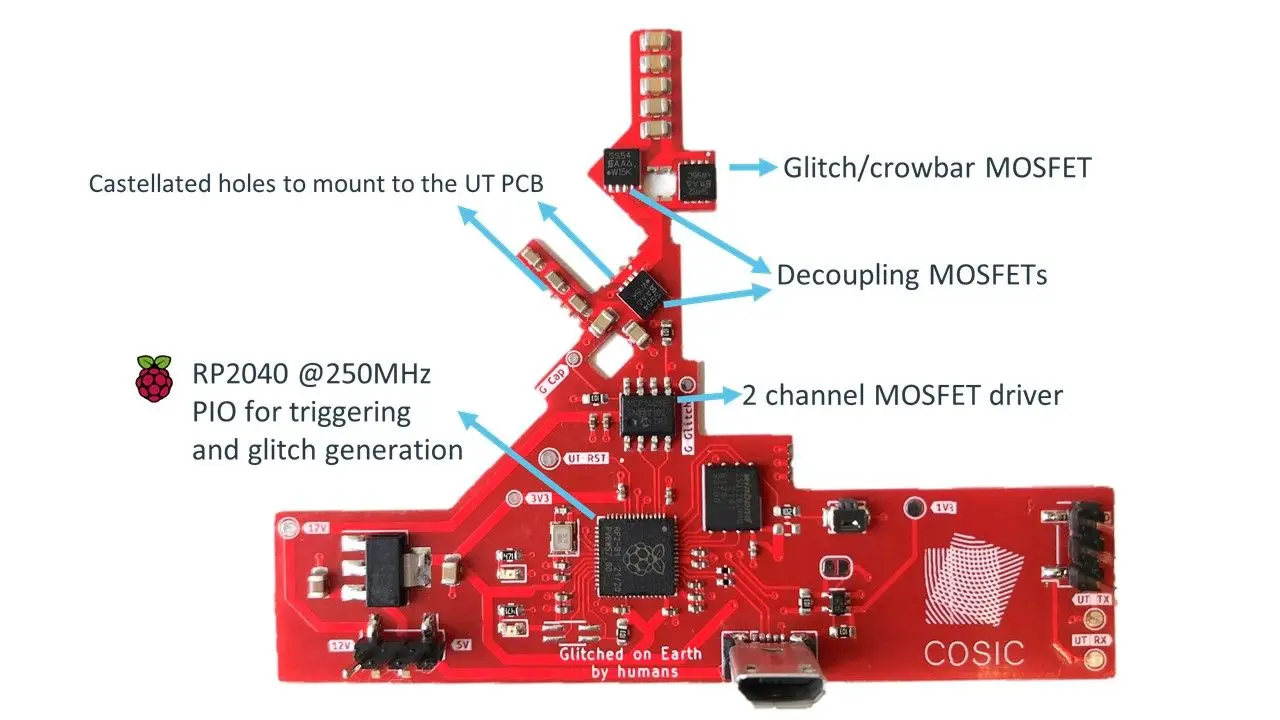

| Satelliteninternet: Hacker knackt erstmals Starklink-Terminal (14. August 2022/20:29)  Bild: Lennert Wouters Mit Modchip um 30 Euro lässt sich modfizierte Firmware aufspielen. Bastler könnten darüber unter anderem direkt mit den Satelliten kommunizieren Eines betonte Las Vegas Lennert Wouters bei seinem Vortrag auf der Sicherheitskonferenz Black Hat besonders: An sich sind die für den Zugang zum Satelliteninternet Starlink genutzten Terminals hervorragend geschützt. Mit etwas Bastelarbeit ist dem an der belgischen KU Leuven forschenden Sicherheitsexperten aber trotzdem gelungen, die Hardware zu knacken. Die Entwicklung des Modchips hat aber mehr als ein Jahr in Anspruch genommen, den bei der Analyse der Software hat der Forscher keine offensichtlichen Lücken gefunden.  Bild: Lennert Wouters Das verwendete Linux-System ist über eine Secure-Boot-Kette gut abgesichert, mithilfe von SHA256 und RSA2048 wird auch sichergestellt, dass die Software auf keine Weise manipuliert wurde. Erfolgreich brachte schlussendlich eine ausführliche Analyse des Bootvorgangs per Logikanalysator. So fand er raus, dass ein absichtlich verursachter Kurzschluss zur rechten Zeit dazu führt, dass das Zertifikat für die zweite Stufe des Bootloaders nicht geprüft wird - und somit modifizierte Software geladen werden kann.  Lennert @LennertWo Lennert @LennertWoGo build a Starlink UT modchip! https://t.co/bQOlieOef6 Am 13. August, 2022 um 11:02 via ✕ Laut Wouters könne der Hersteller nur wenig dagegen unternehmen, den es handle sich um einen Fehler im SoC selbst. Das Unternehmen hat zwar sehr gut versucht, sich gegen den Angriff zu wappnen, doch auch dies konnte der Sicherheitsforscher umgehen. Der Fehler kann nur über neue Hardware und somit einen SoC behoben werden.

|

https://ress.at/satelliteninternet-hacker-knackt-erstmals-starklinkterminal-news14082022202915.html

© by RessServerWorks, 2024