> Forums > Allgemeines Security Forum

> Forums > Allgemeines Security Forum

Facebook- und Instagram-Apps könnten am iPhone alles mitlesen, was Nutzer auf externen Webseiten machen

| Erstellt

|

letzte Antwort | Antworten

5

|

Aufrufe

486 |

6

„Gefällt mir“ |

Abos

Noch keine |

|

Mi., 10. August, 2022 um 19:24

#1

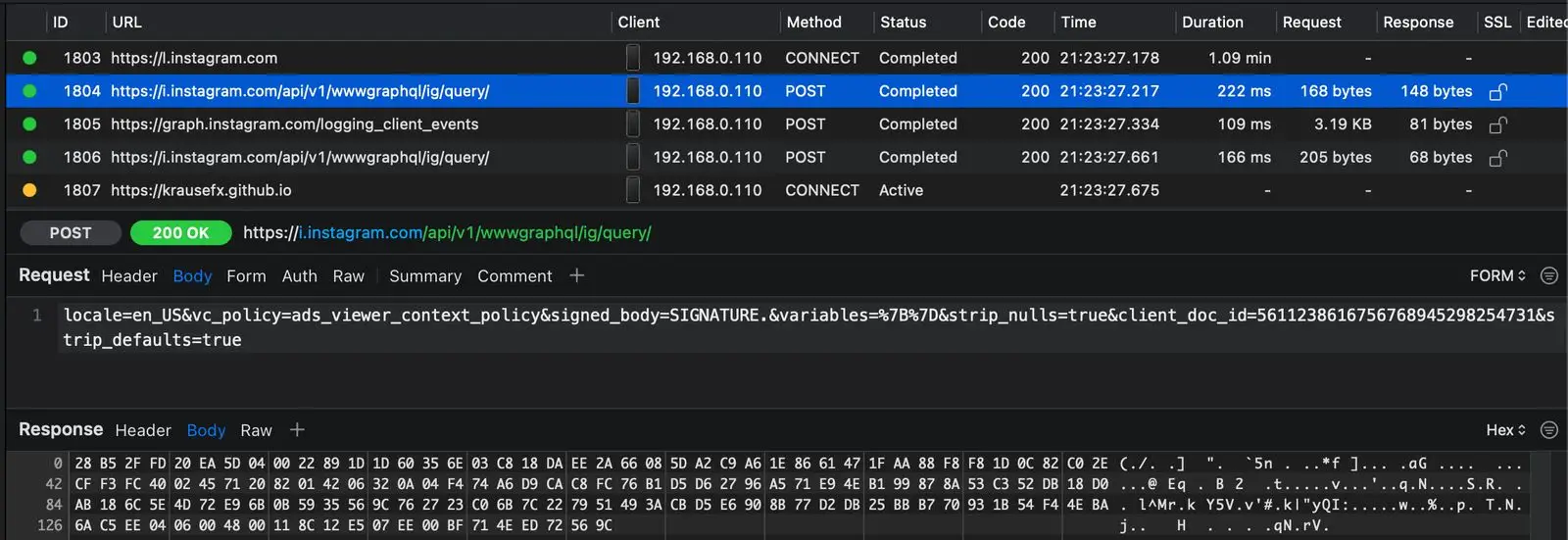

Aus Wien stammender Softwareentwickler Felix Krause zeigt ein massives Privacy-Problem auf: Meta schmuggelt in direkt aus den Apps geöffneten Webseiten Tracking-Codes ein Softwarehersteller Meta könnte theoretisch alles, was die Nutzer auf aus den eigenen Facebook-, Instagram- und Messenger-Apps am iPhone geöffneten Webseiten tun, mitlesen - und zwar wirklich lückenlos. Davor warnt der aus Wien stammende Softwareentwickler Felix Krause in einem Blogeintrag, den DER STANDARD bereits vorab einsehen konnte.  Bild: Felix Krause Der Grund dafür: Beide Apps verwenden einen sogenannten In-App-Browser, der von Meta selbst entwickelt wurde. Klickt man nun bei Instagram oder Facebook auf einen externen Link, öffnet sich dieser statt des eigentlichen Browsers am System - was in den meisten Fällen wohl Safari wäre. Ein eigener Browser bedeutet aber auch, dass dessen Hersteller einen weitreichenden Zugriff auf die Inhalte hat. Sowohl die Facebook- als auch die Instagram-App für iPhones fügen auf jeder in besagtem In-App-Browser aufgerufenen Webseite ein Stück Javascript-Code ein - und zwar eines, das explizit für User-Tracking gedacht ist. Über diesen Code könnte Meta prinzipiell sämtliche User-Aktivitäten haargenau verfolgen, das inkludiert, auf welche Elemente geklickt wird, oder auch die Möglichkeit, Screenshots anzulegen.  Bild: Felix Krause Der verwendete Code ist übrigens nicht geheim. Es handelt sich um das sogenannte Meta Pixel, das Webseitenbetreiber zum Tracking von Nutzeraktivitäten mithilfe von Facebook/Meta gezielt in ihre Pages einbauen können. <div class="update"><div class="zahl">Update:</div><font size="2">Laut Meta handelt es sich um pcm.js, nicht um Meta Pixel. Was die Sache nicht wenig bedenklich macht, oder entschärft.  Geheimes Tracking in Instagram und Co - Facebook fühlt sich hier missverstanden Geheimes Tracking in Instagram und Co - Facebook fühlt sich hier missverstandenDer von einem Wiener Softwareentwickler entdeckte Code sei nicht zur Überwachung da, sondern, ganz im Gegenteil, um die "Entscheidungen der Nutzer*innen zur App-Tracking-Transparenz zu respektieren" </font></div></div> C&M News: https://ress.at/-news10082022192451.html |

|

|

Mi., 10. August, 2022 um 21:06

#2

Um es gleich vorwegzunehmen: Felix Krause hat sich bei seinen Recherche zwar auf iOS konzentriert, aber Meta kann solche Methoden offenbar auch unter Android einsetzen. Konkret hat er bei der Instagram-App für Android ein vergleichbares Verhalten gefunden, auch dort wird Javascript-Code auf alle mit dem In-App-Browser geöffneten Webseiten eingeschmuggelt. |

|

|

Do., 11. August, 2022 um 3:16

#3

Ich werde später (wenn ich von der Arbeit heim komme) die von Krause vorgeschlagenen Vermeidungsroutinen auch in Ress integrieren .. Zitat: How to protect yourself as a website provider? Until Instagram resolves this issue (if ever), you can quite easily trick the Instagram and Facebook app to believe the tracking code is already installed. Just add the following to your HTML code: Code: <span id="iab-pcm-sdk"></span> <span id="iab-autofill-sdk"></span> Additionally, to prevent Instagram from tracking the user’s text selections on your website: Code: const originalEventListener = document.addEventListener document.addEventListener = function(a, b) { if (b.toString().indexOf("messageHandlers.fb_getSelection") > -1) { return null; } return originalEventListener.apply(this, arguments); } Der Mensch ist ein naiver Tourist mit einem abgelaufenem Visum für den Planeten Erde .. |

|

|

Do., 11. August, 2022 um 16:27

#4

aleX hat Folgendes geschrieben: Ich werde später (wenn ich von der Arbeit heim komme) die von Krause vorgeschlagenen Vermeidungsroutinen auch in Ress integrieren .. Ist ab nun auch im Ress Code integriert .. Der Mensch ist ein naiver Tourist mit einem abgelaufenem Visum für den Planeten Erde .. |

|

|

Do., 11. August, 2022 um 21:27

#5

aleX hat Folgendes geschrieben: aleX hat Folgendes geschrieben: Ich werde später (wenn ich von der Arbeit heim komme) die von Krause vorgeschlagenen Vermeidungsroutinen auch in Ress integrieren .. Ist ab nun auch im Ress Code integriert .. Perfekt |

|

|

Fr., 19. August, 2022 um 10:09

#6

TikTok auch:  TikTok-App soll mit internem iPhone-Browser spionieren können TikTok-App soll mit internem iPhone-Browser spionieren können Der Sicherheitsforscher Felix Krause hat sich nun auch den chinesischen Videodienst angesehen. Auch dieser kann die Benutzer ausspionieren. Mäh?  Für sich selbst ist jeder unsterblich;

er mag wissen, dass er sterben muss, aber er kann nie wissen, dass er tot ist...

Für sich selbst ist jeder unsterblich;

er mag wissen, dass er sterben muss, aber er kann nie wissen, dass er tot ist...

|

|

> Forums > Allgemeines Security Forum

> Forums > Allgemeines Security Forum

Du hast bereits für diesen

Post abgestimmt...

;-)

https://t.ress.at/xndeb/

https://t.ress.at/xndeb/

Ähnliche Themen:

© by Ress Design Group, 2001 - 2024