Big Sur hebelt Firewalls aus, um Daten an Apple zu senden

13. Nov. 2020, 15:05

|  4 KommentareDas nach Hause telefonieren lässt sich offenbar nicht mehr unterbinden.

4 KommentareDas nach Hause telefonieren lässt sich offenbar nicht mehr unterbinden.

Diverse Fachleute machten sich auf die Suche nach den Gründen, warum es

nach einer Apple Server Panne nicht mehr möglich war seinen Mac zu benutzen und fanden heraus, dass der Prozess trustd eine Verbindung zu dem genannten OCSP-Server aufbauen will - und immer wieder daran scheitert.

OCSP steht dabei für Online Certificate Status Protocol. Trustd überprüft auf diesen Servern digitale Zertifikate von Apple Programmen und Webseiten. Mit der Einführung von Gatekeeper 2012 überprüft das System bei jedem Programm die Code-Signierung auf dem OCSP-Server. Für die Nutzer wird diese Überprüfung bei nicht zertifizierten Programmen zum Beispiel durch einen Dialog sichtbar. Er weist sie darauf hin, dass sie ein Programm "aus dem Internet" heruntergeladen haben und ob sie wirklich öffnen wollen.

Experten ermittelten, warum die Apps nicht einfach einen "soft fail" durchführen - also die App auch ohne Zertifikat validieren, als ob keine Netzwerkverbindung vorhanden wäre. Das lag anscheinend daran, dass die Geräte eine funktionierende Netzwerkverbindung erkannten. Also gaben sie die Verbindungsversuche nicht mit einem soft fail auf, und dem Nutzer die Apps, Dienste und Geräte nicht frei. Der Absturz des OCSP-Servers zeigte deutlich, wie viele Geräte und Dienste mit ihm kommunizieren.

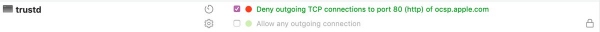

Bild: @lapcatsoftware/Twitter

Bild: @lapcatsoftware/Twitter

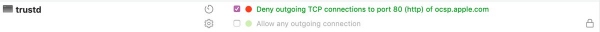

Andere Spezialisten wiederum wurden an anderer Stelle stutzig: Ihre Apps lahmten, obwohl sie Apples Zugriff per Netzwerkfilter verboten hatten. Sicherheitsexperte Patrick Wardle kam der Sache auf die Spur: In Big Sur existiert eine neue "ContentFilterExclusionList". In dieser "Ausführungsliste der Inhaltsfilter" findet sich auch der Prozess trustd, der das Chaos angestellt hatte. Und was in dieser Liste steht, lässt sich nicht blockieren. Das heißt: Apple hat Routinen entwickelt, die absichtlich die eigenen Kommunikationskanäle vor dem Blocken durch Firewalls und Netzwerkfilter schützt. Prozesse auf Betriebssystemebene lassen sich nicht mehr über Tools wie Little Snitch einschränken. Apple-Anwendungen können Limitierungen von VPN einfach umgehen. Wardle stellt dar, dass etwa CommCenter (Mac-Telefonfunktionen) und Apple Maps an der Firewall/VPN vorbeikommunizieren.

Bild: Patrick Wardle

Bild: Patrick Wardle

Sicherheitsexperte Jeffrey Paul äußert unter dem Titel "

Dein Computer gehört dir nicht mehr" massive Sorgen. Über die IP ließen sich Schlüsse auf Datum, Uhrzeit, Computer, Internetprovider, Stadt, Bundesland und den Antrags-Hash selbst erzielen. Das bedeutet, Apple wüsste, wann man zu Hause ist, wann bei der Arbeit; welche Apps man wo öffnet und wie oft. Das gelte jedoch auch für Querverweise: So wüsste Apple, ob man Adobe Premiere im Haus eines Freundes nutzt und über dessen WLAN freigibt oder in welchem Hotel man wann den Tor-Browser geöffnet hat. Jeder könne die Hashes für gängige Programme berechnen, die OCSP-Anfragen würden zudem unverschlüsselt übertragen.

via