Uiui - Russischer Hacker trackte live geimpfte Person - Wirklich?

30. Mai 2021, 09:57 |Ein russischer Hacker hat ein Beweisvideo hochgeladen, indem er angeblich live den Chip gehackt hat, den Geimpfte ja mit jeder Impfung injiziert bekommen haben.

Und wieder mal geht es wieder los mit einem Sharepic in den diversen SocialMedia Portalen und Messangern.

Bild: Screenshot

Unglaublich: Hal Turner brachte diese Information soeben in seiner Sendung: Ein russischer Hacker fand im Dark-Net eine Datenbank, die Informationen von geimpften Menschen zeigt (wie ihre Lebenszeichen, ihre genauen GPS-Koordinaten, ob sie schlafen oder wach sind); sie werden in Echtzeit hochgeladen. Personen, die den Impfstoff erhalten haben, werden von dem 5G-System mit künstlicher Intelligenz in Echtzeit verfolgt. Sie sind zu Sendern geworden, die alle Informationen über sich selbst an den KI-Empfänger zurücksenden. Es zeigt auch die genaue Info der Software, CPU-Info und Prozessor, der in den Personen ist.

Das Video dazu, welches zuerst auf der der Homepage der "Hal Turner Radio Show". In gewissen Kreisen sind die Äußerungen von Harold Charles "Hal" Turner ja ziemlich verbreitet. Er hat den Ruf ein rechtsextremer und äußerst politischer Kommentator, zu sein.

Ich habe hier die 2 Version, welche auf BitChute zu finden ist. Diese Version ist zwei Minuten länger, da sie vorher und nachher kommentiert wird. Statt der russischen Stimme des "Hackers" hört man eine computerisierte Stimme der auch im Originalvideo enthaltenen Untertitel.

Was sehen wir also im Video?

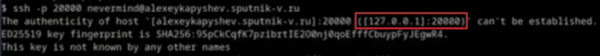

Bei diesem "Hack" wird ein Linux-System genutzt, auf dem der "Hacker" eine ssh (Secure Shell) in einer Textkonsole öffnet. Ssh wird unteranderem dazu genutzt, um sich mit entfernten Linux-Systemen zu verbinden.

Und hier geht es schon los mit dem ersten Fehler. Den wer sich ein wenig mit Netzwerken auskennt, wird gleich an der IP Adresse erkennen ..

Bild: Screenshot

.. 127.0.0.1, der Port lautet 20000. Er loggt sich nicht auf einem Fremden System ein, sondern am eigenen Computer.

Dann ist aber noch die Adresse "alexeykapyshev.sputnik-v.ru". Diese ist ganz sicher in seiner ..

Code:

/etc/hosts

.. eingetragen und da sie ja auf 127.0.0.1 führt, endet die DNS Anfrage eben auf dem eigenen Computer oder lokalen Server, welcher eingestellt wurde.

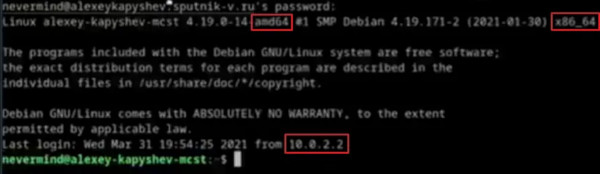

Der "Hacker" hat sich also nun eingeloggt. Man sieht einige Infos über das System auf dem er nun ist. Wir erinnern uns, es soll ja der Impfchip sein ..

Bild: Screenshot

"amd64" und "x84_64" verraten uns das es sich hier um einen AMD-Laptop oder PC (oder ein 64 Bit build für die x86 Architektur) handelt. WOW, der Impfchip ist ein vollwertiges AMD System?

Auch die IP-Adresse 10.0.2.2 ist wieder eine lokale und wird nicht im Internet verwendet. Er ist also immer noch im eigenen Netzwerk und nicht in einem Fremden.

Man sieht ein paar Infos über die Person, in welcher der Chip angeblich injiziert ist. Diese Infos sind geblurrt. Da er wahrscheinlich mit irgend einen Python Script einen Server laufen lässt, wird dies einfach aus irgendeiner Textdatei ausgelesen.

Ein paar Sekunden später sieht man ganz kurz die Firmware Version des Chips. Die Bezeichnung PKQ1.180904.001, ist aber auch die technische Bezeichnung für Android 9.0. Der "Hacker" hat die Bezeichnung wahrscheinlich einfach nur von seinem Smartphone abgetippt.

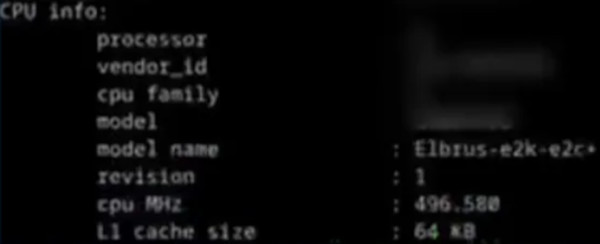

Hier sieht man auch noch die CPU-Info des angeblichen Impf-Chips ..

Bild: Screenshot

Also ein "Elbrus-e2k" (Elbrus 2000). Dabei handelt es sich um einen russischen Mikrochip, der 2009 in Produktion ging, die restlichen Daten im Video passen auf das Modell Elbrus-2S +, der ab 2011 hergestellt und in Workstations verwendet wurde. Sollte es nicht ein AMD Chip sein?

Bild: Wikipedia

Für einen hochmodernen "Impf-Chip" wird hier also ein recht veralteter und zudem sperriger Chip verwendet. Der Elbrus-2S + Chip ist nämlich 289 Quadratmillimeter (37.5×37.5×2.5 mm) groß. Würde also nicht wirklich durch die Nadel einer Impfspritze passen.

Auch der Rest des Videos besteht im Prinzip nur aus Daten, die wahrscheinlich einfach nur in Textdateien gespeichert und per Script aufgerufen wurden.

Was kann man also als Fazit sagen?

Dieser "Hacker" greift eindeutig auf das eigene System zu (wahrscheinlich ein Python-Server, den er unter Linux aufgesetzt hat).

Der angebliche Impf-Chip stammt von 2011 und hat ein Android 9.0 Betriebssystem.

Somit handelt es sich nicht um ein Beweisvideo, sondern eher nur um einen Prank, den der russische "Hacker" den Leuten spielt, die glauben, dass Impfungen Spionage-Chips enthalten.

« Nein, der Corona-Impfstoff verbreitet sich nicht ohne Impfung | Aber jetzt haben wir den Beweise das in der Impfung ein Microchip ist! An der Einstichstelle haften Magnete! »

2024: Das Jahr, in dem wir dachten, wir hätten alles gesehen ... und dann kam der Rest!

aleX fotografiert: Wintermakros

Leaks zeigen leistungsstarke Allzweck-Drohne DJI Flip

Schwankende Netzstabilität in der Nähe von Datenzentren

Russland plant eigene Spielkonsole auf Elbrus-Basis

Spotify zeigt Porno-Videos in Suchergebnissen

KI: Datenschutzbedenken bei neuer Fotosuchfunktion von Apple

Blendeffekt: LED-Fahrzeugbeleuchtung sorgt für Sicherheitsbedenken

"S.T.A.L.K.E.R. 2: Heart of Chornobyl": Entwicklerstudio erteilt PS5-Version eine Absage

Musks Anti-Wikipedia-Aufruf geht nach hinten los

aleX fotografiert: Wintermakros

Leaks zeigen leistungsstarke Allzweck-Drohne DJI Flip

Schwankende Netzstabilität in der Nähe von Datenzentren

Russland plant eigene Spielkonsole auf Elbrus-Basis

Spotify zeigt Porno-Videos in Suchergebnissen

KI: Datenschutzbedenken bei neuer Fotosuchfunktion von Apple

Blendeffekt: LED-Fahrzeugbeleuchtung sorgt für Sicherheitsbedenken

"S.T.A.L.K.E.R. 2: Heart of Chornobyl": Entwicklerstudio erteilt PS5-Version eine Absage

Musks Anti-Wikipedia-Aufruf geht nach hinten los

Kommentare

Bitte bleibe sachlich und fair in deinen Äußerungen. Sollte dein Kommentar nicht sofort erscheinen, ist er in der Warteschlange gelandet und wird meist zeitnah freigeschaltet.

(0)

Bitte bleibe sachlich und fair in deinen Äußerungen. Sollte dein Kommentar nicht sofort erscheinen, ist er in der Warteschlange gelandet und wird meist zeitnah freigeschaltet.

Kommentare:

Du hast bereits für diesen

Kommentar abgestimmt...

;-)

© by Ress Design Group, 2001 - 2024